Kategorie: Linux

-

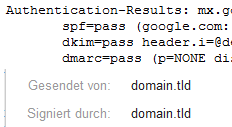

Mailserver SPF, DKIM, DMARC – Was wie und warum?

Domain-based Authentifizerung für Emails mit SPF, DKIM und DMARC Vorwort: Als Admininstrator von Servern stößt man immer wieder auf die Schlagwörter SPF, DKIM, DMARC. Da ich mich nun aufgrund eines aktuellen Projekts ebenfalls mit Email Versand und nicht-als-spam-markiert-werden beschäftigt habe möchte ich hier eine kleine Erklärung und Anleitung zu diesem Thema bereitstellen. Die Beispielkonfiguration in…

-

Tomcat + Apache2 auf Debian

Wär doch toll wenn man die Anwendungen die auf dem Tomcat laufen würden auch über den normalen 80er Zugriff erreichen könnte. Apache mod_jk machts möglich!

-

Mit Bash prüfen ob das eigene Script gerade läuft

Die Problemstellung Ein Script soll alle x Minuten laufen und eine bestimmte Tätigkeit auf dem Server ausführen. Nun kann es vorkommen, dass das Script aber länger braucht als die Zeitspanne bis zum nächsten Aufruf desselben Scripts (z.B. Kopier und Backup Jobs, Mails abholen, …) Natürlich sollte so ein Script dann nicht ein 2tes Mal gestartet…

-

Dateien zählen unter Linux

Otto Normal hat mit Datein Zählen unter Windows sicher keine Probleme und die meisten Linuxuser unter dem Betriebssystem ihrer Wahl wohl auch nicht. Will aber Otto mal in Linux reinschnuppern und dort Dateien zählen, stellt ihn das als Laien vor eine respektable Herausforderung.

-

mail.log – versendete Mails erfassen

Ein Mailserver bedarf eines wachsamen Auges! Um Probleme wie eine Spamschleuder zu entdecken helfen schon ein paar simple Linux Befehle zum filtern von mail.log